- Broadcom

- 802.11g 지원

- 많은 laptop에서 활용

- PCMCIA장치 사용

- Broadcom의 "Standard-plus 기술 사용

- Atheros

- 가장 유명한 802.11 chipset

- 모니터 모드와 packet injection 활용가능

- MadWifi 를 통해서 이용이 가능

- 현재 PCMCIA는 지원하지 않음

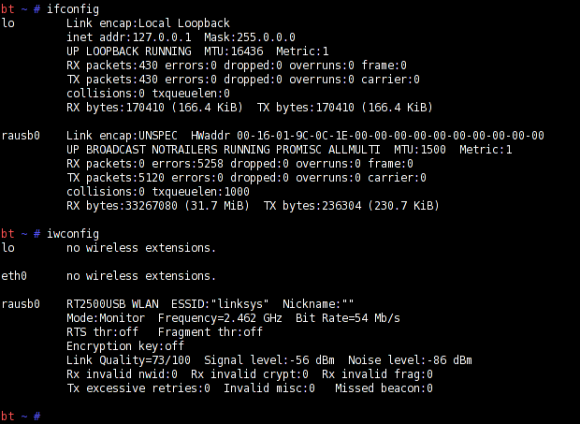

- Palink

- Open-source를 지원하고, 안정적임

- Rt2500계열은 리눅스에서 활용가능

- Rt2750은 리눅스에서 injection interface 제공

- Centrino(Intel pro Wireless 2100/2200/2915/3945)

- Mini-pci카드들에서만 이용가능

- 2200은 b/g를 지원, 2915와 3945는 a/b/g를 지원

- 모니터 모드 지원, packet injection은 지원하지 않음

'Hacking Tech > Wireless Hacking' 카테고리의 다른 글

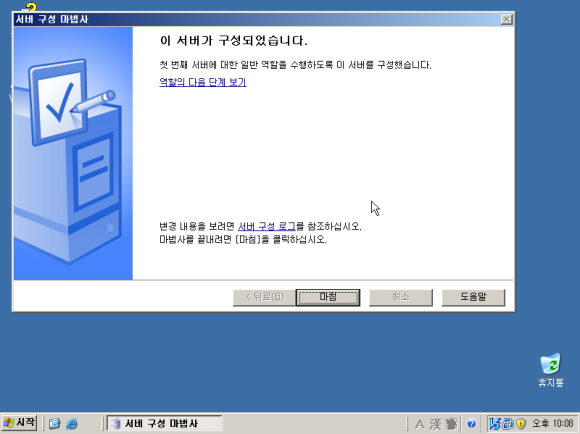

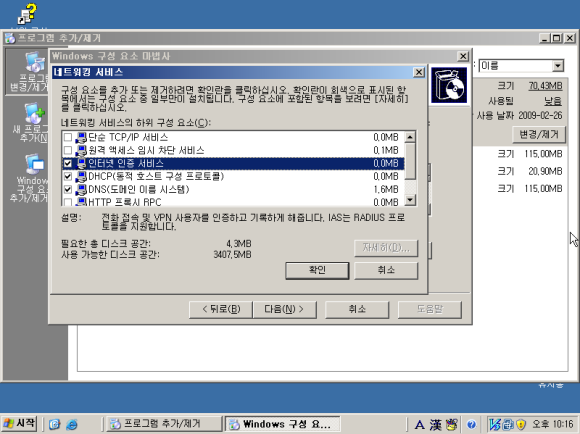

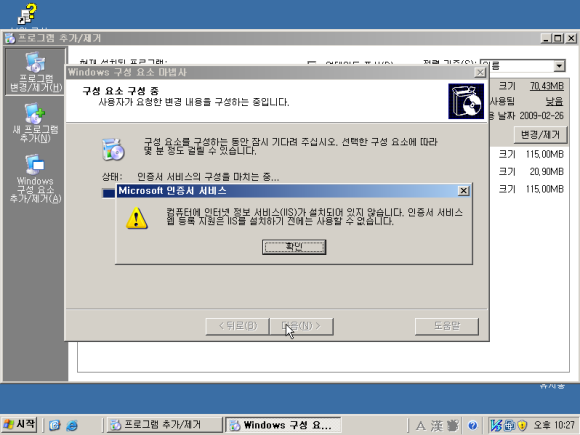

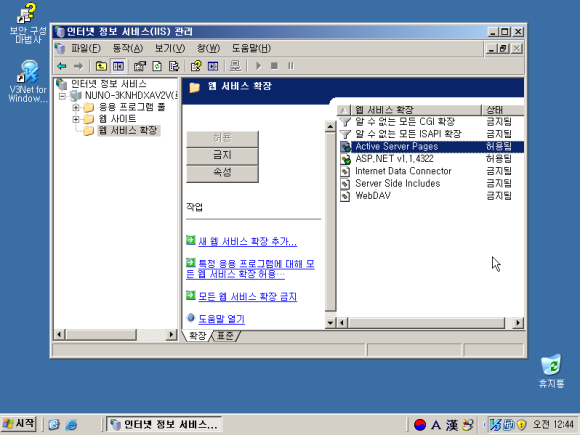

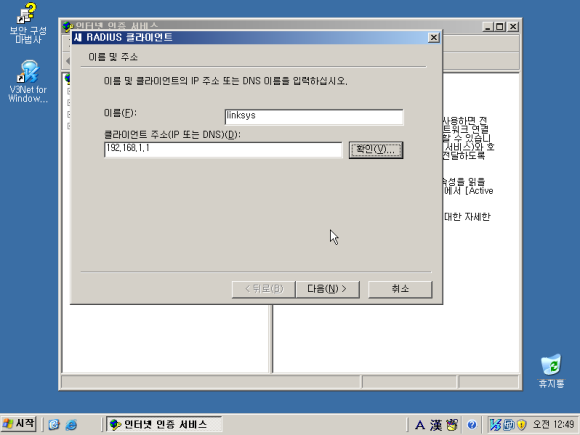

| [무선해킹시리즈 6-2] 암호화 서버 구축 (0) | 2022.09.11 |

|---|---|

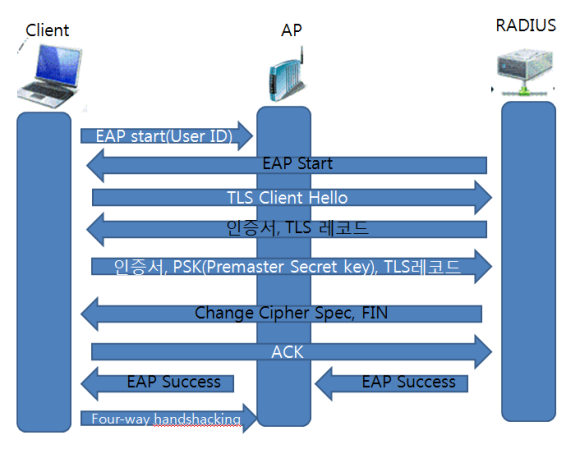

| [무선해킹시리즈 6-1] 802.1x 암호화 프로토콜 (1) | 2022.09.10 |

| [무선해킹시리즈 5-4 해킹실습6] WPA2도 뚫어보자 - WPA2-PSK Crack (0) | 2022.09.09 |

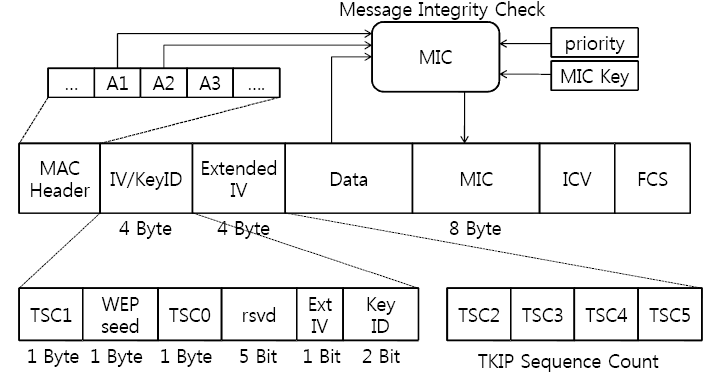

| [무선해킹시리즈 5-3] WPA2의 암호화 알고리즘은? (0) | 2022.09.08 |

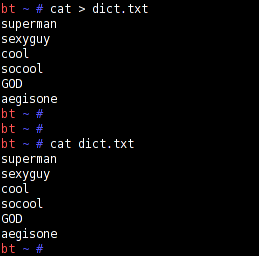

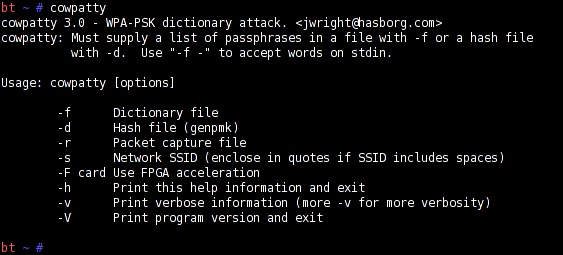

| [무선해킹시리즈 5-2 해킹실습5] WPA1도 뚫어!! - WPA1 Crack (0) | 2022.09.07 |