그래서 2계층 중 MAC Layer의 특징에 대해 좀더 알아볼 필요가 있습니다.

DCF (Distributed Coordination Function) 경쟁 방식

- 데이터를 송신 하기 전 다른 station 이 데이터를 송신 중인지를 확인하고 일정 시간 동안 대기하 는 방식 (경쟁 방식)

- 충돌을 사전에 회피함

CSMA/CA (Carrier Sense Multiple Access / Collision Avoidance)

- 무선에서 사용하는 방식

- CSMA/CD방식과 동일하게 Frame을 보내기 전에 채널 상태를 살피고 채널이 Idle 하면 frame을 전송하는 방식이다.

- AP는 충돌이 나도 그 사실을 모르기 때문에 Jam Signal을 못 주고 그래서 Station 역시 충돌 사실을 모른 다.

- 그래서 AP에게 먼저 Carrier Sense를 보내 회선이 비어있는지(Idle 상태) 확인한 후 DIFS 시간만큼 미리 기 다렸다가 보냄

- DIFS : Random Backoff로 랜덤하게 기다리는 시간을 정하는 방식이다.

- 그럼 사전에 충돌을 회피할 수 있다.

- 기다리는 시간은 micro per second 시간이라 사람은 기다림을 느끼지 못한다.

|

DIFS

|

RTS

(NAV)

|

CTS

(NAV)

|

SIFS

|

DATA

|

ACK

|

SIFS

|

DATA

|

-

- DIFS : 회선을 초기화 하기 위한 시간 (충돌이 일어날 경우 사고처리 시간)

- RTS : station이 사용하겠다고 알림

- CTS : AP가 station과 Add-on을 하겠다고 broadcast로 뿌림

- SIFS : 데이터를 보내기 전의 지연시간

CSMA/CD (Carrier Sense Multiple Access / Collision Detect)

- 유선인 Ethernet이 CSMA/CD 방식을 쓴다

- 이 방식은 먼저 통신중인지 알아보기 위해 Carrier Sense를 보내고 통신한다.

- 만약 Collision이 발생하면 switch가 Jam 시그널을 발생시키고 시스템은 DIFS 시간만큼 기다렸다 다시 보낸다.

PCF (Point Coordination Function)

- AP (Access Point)가 단말에게 전송할 데이터가 있는지 확인 한 후, 전송할 데이터가 있는 단말에 게 전송 권한을 줌. (Token Ring 방식 유사함)

- CSMA/CA 의 경쟁방식과는 다른 무경쟁 방식

- PCF 를 사용하는 장비는 없음. (실제 지원하는 장비가 없어서 사용 못 함.)

- 결국 몰라도 된다는뜻?ㅋㅋ

Wireless

- AP (Access Point) : 무선 단말기로부터 전달된 프레임을 다른 단말에게 중계하는 유무선 연동 브리지 기능을 수행한다. ethernet의 브리지/스위치로 간주하면 된다.

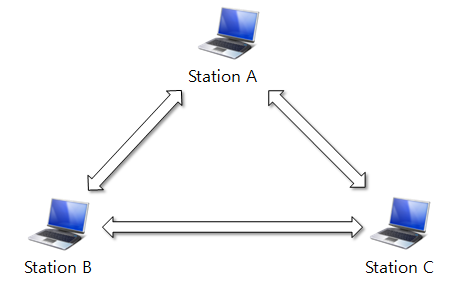

- 단말 (Station, STA) : 무선 LAN용 Network Interface Card(NIC)를 장착하여, IEEE802.11 표준에 기반한 물리계층 및 MAC 계층의 동작을 수행한다. 다른 단말과 직접 연결할 수도 있지만, AP에 연결되어 데이터 프레임을 전송한다.

- 분배시스템(DS : Distribution system) : 여러 개의 AP를 연결하는 백본망으로써, 일반적으로 ethernet이 사용되지만, AP들을 무선에 연결하는 경우 도 있다.

- 기본 서비스 집합 (BSS : Basic Service Set) : 하나의 AP와 이것에 접속된 단말로 구성된 그룹이다. BSSID는 해당 AP의 MAC주소이다.

- 확장 서비스 집합 (ESS : Extended Service Set) : 여러 개의 BSS들, 즉, 여러 개의 AP들이 ethernet을 사용한 분배망에 연결되어, 각 단말들간에 상호 접속이 가능한 확장된 그룹이다. ESSID는 논리적으로 ESS를 구분하는 식별자로서 문자열이다. 동일한 ESS에 속한 단말들은 서로 다른 AP에 결합되어 있더라도 상호간에 통신할 수 있다.

802.11. MAC 의 특징

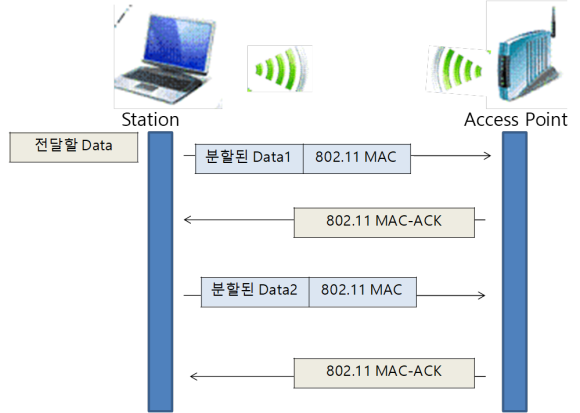

- MAC 계층에서의 ACK 프레임 사용과 프레임 분할 기능

- 프레임을 전달 받은 수신 측 MAC 은 반드시 이에 대한 명시적인 확인을 해 주기 위해 ACK 프레임으로 응답함.

- 긴 프레임 전송 시 무선구간 품질을 위해 여러 개의 짧은 프레임으로 조각 내어 전송 함.(Fragmentation)

- 무선이라는 환경으로 인해 프레임을 분할하기 때문에 응답이 없으면 데이터를 다시 보내고 다시 보내 진 데이터는 계속 쌓이게 됨.

- 무선이 신호로 통신한다는 특징으로 인해 데이터를 받을 때 마다 정확하게 받았는지 ACK 를 날리는 것임.

* 데이터를 받을 때 마다 받았다는 ACK 를 날리는 것을 Positive Acknowledgement 라고 한다.

여기서 알수 있는 특징은 802.11MAC은 2계층인데도 불구하고 3,4계층의 역활도 수행한다. ACK 패킷을 보내고(4계층 역활), 프레임 분할(3계층 역활)을 한다. 이는 보안의 취약점의 보완과 품질 향상을 하기 위해 사용되어 진다.

- Hidden-Node 문제

- AP 를 중심으로 통신하는 각 Station 들의 시야를 기준으로 받았을 때 자신의 캐리어 감지 범위를 벗어난 다른 Station 은 숨겨진 노드(Hidden-Node)가 됨.

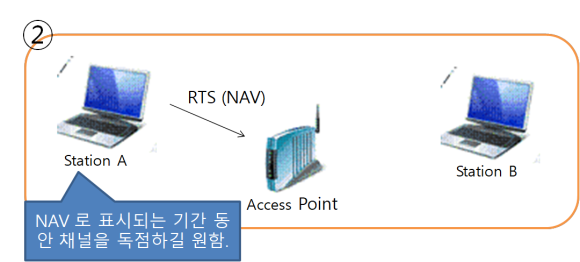

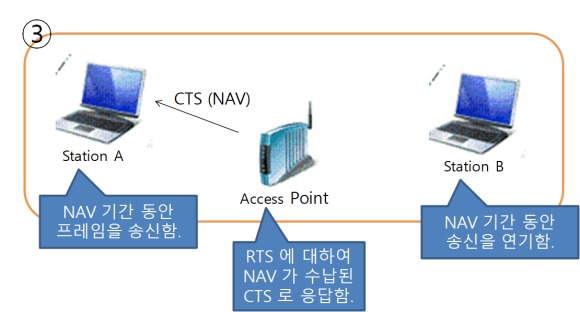

- RTS (Requset To Send) /CTS (Clear To Send) 에 의한 Hidden-Node 문제 해결

- RTS (Request To Send) - Station이 AP에게 Idle한지 물어보고 Idle하면 RTS(NAV)를 AP에게 보냄

- CTS (Clear To Send) - AP가 RTS를 받으면 AP는 브로드케스트로 CTS(NAV)를 발생시킨다. 다른 Station은 NAV의 정보에 있는 시간 동안 송신을 연기한다.

-

- host 가 AP 와 통신하고 있으면 다른 host 는 통신 할 수 없다.

- 예로 Fragmentation Threshhold값을 3000이라 설정하면 NTT가 보낼 데이터값이 3000byte 이상이면 그때 1:1 통신을

- 하기 위해 RTS를 보낼 수 있다. (1:1 점유 방지를 위함)

- Hidden - Node 문제는 실제적 해결방안이 없다.

- 이 방식은 실제적으로 사용 잘 안 함.

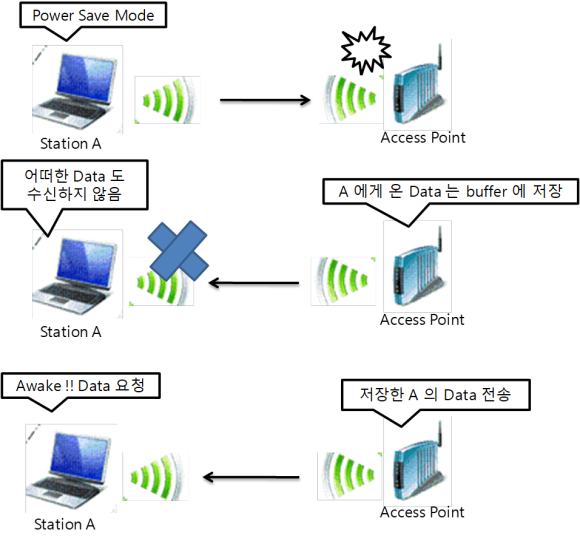

- 전원 공급 문제를 줄이기 위한 Power Saving Mode

- 무선상은 엄청난 패킷들이 돌아다니고 들어온 패킷들은 어찌됬던 처리를 해야 한다.

- 그럼 결국 베터리 소모량을 늘어날 수 밖에 없다. 이를 해결 하기 위한 방법이 이 방법이다.

-

- Power Saving Mode

- NTT는 power saving mode를 설정한다.

- NTT는 설정했음을 AP에게 알려준다.

- AP는 더 이상 NTT에게 패킷을 넘겨주지 않는다.

- 만약 NTT에게 패킷이 왔다면 AP는 Buffer에 해당 패킷을 저장해 놓는다.

- NTT는 다시 Awake를 AP에게 알려준다.

- AP는 그때 Buffer에 있던 내용을 보낸다.

- Power Saving Mode

'Hacking Tech > Wireless Hacking' 카테고리의 다른 글

| [무선해킹시리즈 2-5 해킹실습2] MAC Layer를 배웠으니 공유기에 기생해보자 - MAC Filtering 우회 기법 (2) | 2022.08.29 |

|---|---|

| [무선해킹시리즈 2-4] MAC Frame을 이해해보자. 알아야 해킹하지 (0) | 2022.08.28 |

| [무선해킹시리즈 2-2 해킹실습1] 타겟의 SSID를 확인하기 위한 사전공격 - 사용자 인증 해제 기법 (0) | 2022.08.26 |

| [무선해킹시리즈 2-1] 802.11 프로토콜 생김새는? (0) | 2022.08.25 |

| [무선해킹시리즈 1-4] 무선 랜카드의 다양한 모드 (0) | 2022.08.24 |