목표 : AP에서 설정한 MAC filtering을 우회하여 비인가된 AP에 접속하는 공격

효과 : AP에 붙은 인가된 station 공격 가능, 공짜 인터넷?

방법 : 공격자는 알아낸 MAC Address로 공격자의 MAC Address를 변경하여 AP에 접속

배경 지식

802.11 Legacy 가 처음 나왔을 땐 연결이 되는 것만으로도 성공, 보안상으로는 무척 취약!!

이 취약점을 보안하려고 나온 것이 MAC Filter 이다.

MAC 주소를 가지고 사용자 인증하는 방식이다. (라우터의 ACL 에서 따옴. Router는 Source IP 기반) 2계층 local network 안에서는 Source IP 의 신뢰관계 금방 무너짐.

Source IP, Source MAC address 기반의 Filtering 정책은 전혀 보안이 안됨.

ifconfig 로 MAC 주소 변경 가능 - 보안 취약.

공격이 가능 하다는 건 같은 네트워크(Local 망)에 들어간단 것을 의미 -> ARP, DNS 등등의 Spoofing 이 가능하다는 문제점 발생.

시나리오

Defeating MAC Filtering Attack 실습

순서

1. MAC Filter 때문에 바로 공유기 접속이 안 되기 때문에 monitor mode 로 해서 AP 확인.

2. Kismet 으로 client 들이 주고 받는 BSSID 와 channel 을 알아내고 wireshark 로 client 들이 주고 받는 IP 들을 이용해서 MAC 주소 검색.

3. 그 MAC 주소를 이용해서 나의 MAC 주소를 바꿔줌. 허용된 MAC 주소면 client 의 주소로 변경 해서 무선 인터넷 이용 가능

일단 장치를 활성화 시킨다.

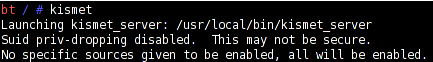

Kismet을 실행한다. (자동으로 monitor 모드로 바뀐다.)

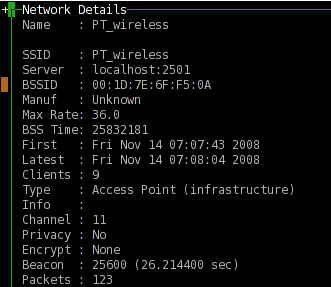

타겟 AP로 들어간다.

bssid(AP MAC) 을 확인한다.

wireshark 를 실행한다.

wlan.bssid == 해당 BSSID 로 필터링해서 해당 패킷만 검색한다.

검색된 것 중 접속 되 있는 client의 ip주소를 찾아 MAC 주소를 확인한다.

채널을 맞추고 monitor mode 에서 managed mode로 바꾼다.

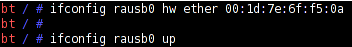

MAC Address를 바꾸기 위해 장치를 내린다.

확인한 client의 MAC Address로 바꾸고 다시 활성화 시킨다.

Wlassistant를 실행한다.

타겟 AP로 인터넷 연결

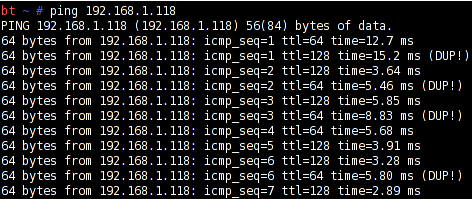

다른 konsole 창 열어서 ping 가는 것 확인.

wireshark 로 패킷 확인.

인증하지 않고 AP에 들어옴!!!

방어

- Wireless IDS를 이용하여 동일한 시각에 동일한 MAC Address를 이용하여 네트워크에 연결된 시스템을 찾아냄

- 만약 공격자가 Legitimate user가 연결을 끊을 때 까지 기다린 후에 동일한 MAC Address를 이용하여 네트워크에 참여하면 발견하기 어려움

- 보안적으로 문제가 많기 때문에 MAC Filtering은 안 쓰는것이 좋다.

'Hacking Tech > Wireless Hacking' 카테고리의 다른 글

| [무선해킹시리즈 3-1] 해킹할 공유기 찾는 원리 (0) | 2022.08.31 |

|---|---|

| [무선해킹시리즈 2-6 해킹실습3] 타켓 PC를 내 공유기에 붙게 할 수는 없나? - Rogue AP (0) | 2022.08.30 |

| [무선해킹시리즈 2-4] MAC Frame을 이해해보자. 알아야 해킹하지 (0) | 2022.08.28 |

| [무선해킹시리즈 2-3] 802.11 프로토콜 MAC Layer의 특징은? (0) | 2022.08.27 |

| [무선해킹시리즈 2-2 해킹실습1] 타겟의 SSID를 확인하기 위한 사전공격 - 사용자 인증 해제 기법 (0) | 2022.08.26 |